Theo TechRadar, các chuyên gia đã có cảnh báo về một loại mã độc nguy hiểm có tên SparkKitty nhắm vào người dùng điện thoại thông minh, lén lút xâm nhập vào cả Google Play Store và Apple App Store mà không bị phát hiện.

SparkKitty lần đầu được các chuyên gia an ninh mạng Kaspersky phát hiện vào tháng 1/2025. Loại mã độc này sử dụng công nghệ nhận diện ký tự quang học (OCR) để quét ảnh trong điện thoại, nhằm đánh cắp các cụm từ khôi phục trong ví tiền điện tử.

Theo đó, mã độc này nhắm vào các cụm từ khôi phục (thường gọi là "seed phrase" hoặc "recovery phrase") mà người dùng được yêu cầu lưu lại khi tạo ví tiền điện tử trên các sàn giao dịch.

Đây là chuỗi từ dùng để lấy lại quyền truy cập ví nếu quên mật khẩu hoặc mất thiết bị. Thay vì ghi ra giấy, nhiều người chụp ảnh màn hình cụm từ này, vô tình tạo cơ hội để các mã độc như SparkKitty dễ dàng đánh cắp.

Chuyên gia an ninh mạng cho biết, mã độc này đã được phát tán rộng rãi trên cả Google Play Store và Apple App Store từ tháng 2/2024, đồng thời lan truyền qua các kênh không chính thức. Các ứng dụng bị nhiễm hiện đã bị xóa khỏi cả hai cửa hàng ứng dụng.

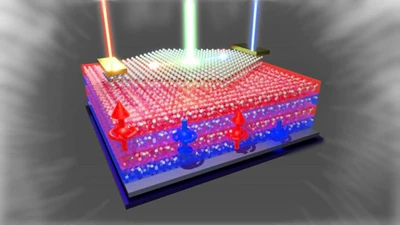

Mã độc SparkKitty sẽ lục tung kho ảnh của người Android lẫn iOS dùng để thu thập các thông tin về tài khoản. Ảnh: CSP

Một trong những ứng dụng chứa mã độc này là SOEX, được tải xuống hơn 10.000 lượt trên Google Play Store. Ứng dụng này ngụy trang dưới dạng một ứng dụng nhắn tin tích hợp tính năng giao dịch và trao đổi tiền điện tử, trở thành "mồi nhử" hoàn hảo để đánh cắp ví tiền số.

Sau khi được cài đặt, ứng dụng sẽ yêu cầu quyền truy cập và sửa đổi thư viện ảnh trên cả thiết bị iOS và Android. Khi được cấp quyền truy cập, SOEX sẽ quét toàn bộ thư viện ảnh và tiếp tục quét lại mỗi khi người dùng có thay đổi, như thêm mới hoặc xóa ảnh.

Ngoài mối đe dọa với ví tiền điện tử, các ứng dụng chứa mã độc còn có thể tiềm ẩn nguy cơ tống tiền bằng những hình ảnh khác, nhưng hiện vẫn chưa có bằng chứng nào cho thấy điều này xảy ra.

Để tránh trở thành nạn nhân của mã độc như SparkKitty, người dùng cần cẩn trọng khi tải các ứng dụng. Hãy đảm bảo rằng ứng dụng được phát triển bởi một nhà cung cấp đáng tin cậy, là phiên bản chính thức và có các đánh giá đáng tin cậy từ người dùng khác. Nếu có bất kỳ nghi ngờ nào về tính xác thực, tốt nhất là không nên tải về để đảm bảo an toàn.

Ngoài ra, người dùng cần chú ý đến các quyền truy cập mà ứng dụng yêu cầu và đặc biệt cảnh giác với những ứng dụng đòi hỏi quyền nhiều hơn cần thiết.

Cuối cùng, việc bảo vệ cụm từ khôi phục của ví tiền điện tử là vô cùng quan trọng. Người dùng không nên lưu các thông tin quan trọng ở những nơi dễ bị đánh cắp. Thay vào đó, hãy sử dụng các dịch vụ lưu trữ đám mây hoặc trình quản lý mật khẩu tốt nhất để lưu trữ những thông tin quan trọng một cách an toàn.